Anatomia Wycieku Danych: Co Naprawdę Dzieje Się Przed, W Trakcie i Po Incydencie

Wyobraź sobie dwa równoległe światy. W jednym z nich administrator IT właśnie wraca z urlopu i sprawdza logi systemowe. W drugim — ktoś na drugim końcu świata przegląda gigabajty danych, które jeszcze wczoraj były pilnie strzeżoną tajemnicą firmy. Te dwa światy spotykają się w momencie, gdy padają słowa: „Mamy wyciek”.

Wycieki danych nie są abstrakcyjnym zagrożeniem z nagłówków gazet. To realne zdarzenia, które każdego roku dotykają tysiące organizacji — od lokalnych przychodni lekarskich, przez sklepy internetowe, po międzynarodowe korporacje. Według raportów branżowych średni koszt wycieku danych w 2024 roku przekroczył 4,5 miliona dolarów, a czas potrzebny na wykrycie incydentu to często ponad 200 dni.

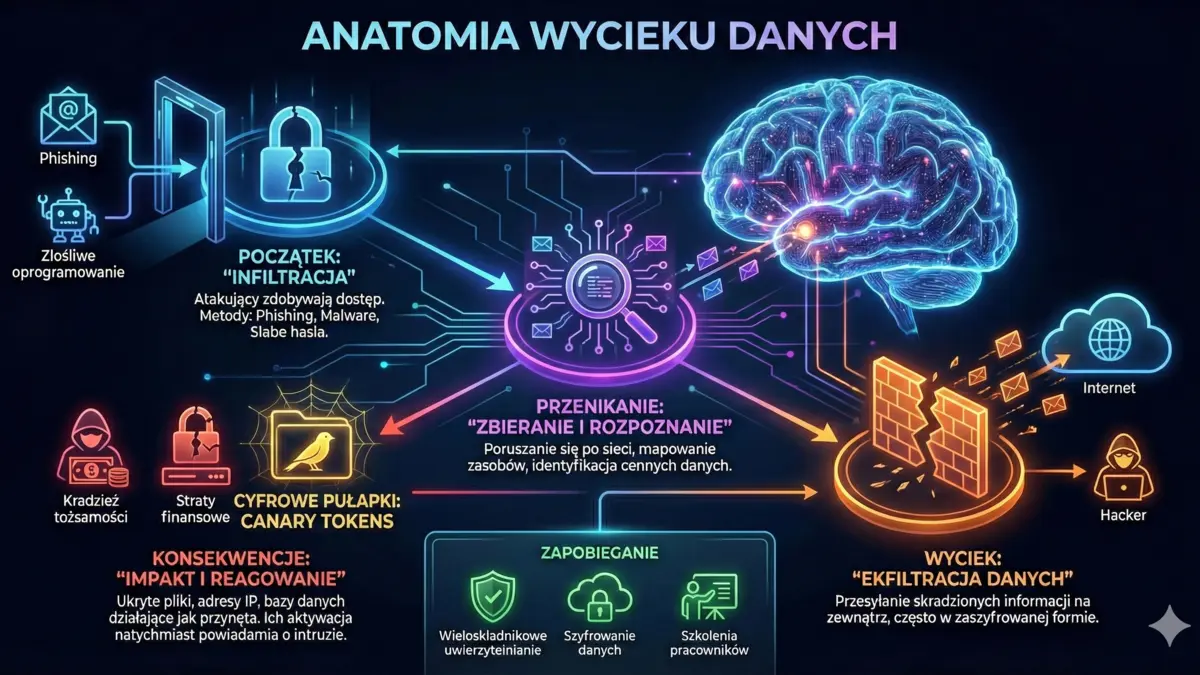

Ten artykuł zabierze Cię w podróż przez anatomię wycieku danych. Zobaczysz, jak wygląda atak z perspektywy cyberprzestępcy — krok po kroku, od pierwszego rekonesansu po sprzedaż danych na czarnym rynku. Jednocześnie poznasz drugą stronę medalu: jak organizacja doświadcza wycieku, co dzieje się w jej wnętrzu i jakie konsekwencje ponosi.

Część I: Perspektywa atakującego

Faza 1: Rekonesans — ciche zbieranie informacji

Każdy profesjonalny atak zaczyna się na długo przed właściwym włamaniem. Cyberprzestępcy — czy to indywidualni hakerzy, czy zorganizowane grupy — poświęcają tygodnie lub miesiące na zbieranie informacji o potencjalnym celu.

Atakujący zaczynają od tak zwanego OSINT (Open Source Intelligence), czyli wywiadu ze źródeł otwartych. Przeglądają stronę internetową firmy, profile pracowników na LinkedIn, oferty pracy (które zdradzają, jakich technologii używa organizacja), wpisy na forach branżowych, a nawet zdjęcia z firmowych imprez udostępniane w mediach społecznościowych.

Dla firmy e-commerce interesujące będą informacje o platformie sklepowej, bramce płatności i sposobie przechowywania danych klientów. Dla szpitala — systemy elektronicznej dokumentacji medycznej. Dla kancelarii prawnej — sposób komunikacji z klientami i przechowywania poufnych dokumentów.

Na poziomie technicznym atakujący używają narzędzi do skanowania infrastruktury: sprawdzają, jakie serwery są publicznie dostępne, jakie porty są otwarte, jakie wersje oprogramowania działają na serwerach. Każda nieaktualizowana aplikacja, każda zapomniana subdomena to potencjalna furtka.

Przykład z branży hotelarskiej: Atakujący odkrywa, że sieć hoteli używa przestarzałego systemu rezerwacji. Sprawdza publiczne bazy podatności (CVE) i znajduje znaną lukę bezpieczeństwa, która nigdy nie została załatana. Ma już swój punkt wejścia.

Faza 2: Uzyskanie pierwszego dostępu

Zebranie informacji to dopiero początek. Teraz atakujący musi znaleźć sposób, by dostać się do wewnętrznej sieci organizacji. Metod jest wiele, ale kilka dominuje w statystykach incydentów.

Phishing — wciąż najskuteczniejsza broń

Mimo wieloletnich kampanii edukacyjnych, phishing pozostaje przyczyną większości udanych ataków. Atakujący przygotowuje wiadomość e-mail, która wygląda jak oficjalna korespondencja — od banku, dostawcy usług IT, a nawet od prezesa własnej firmy (tzw. spear phishing lub BEC — Business Email Compromise).

W branży finansowej popularne są maile podszywające się pod regulatorów lub audytorów. W produkcji — fałszywe faktury od dostawców. W służbie zdrowia — powiadomienia o „pilnej aktualizacji systemu”.

Wystarczy, że jeden pracownik kliknie w link i poda swoje dane logowania na fałszywej stronie. Atakujący ma teraz prawdziwe poświadczenia do firmowego systemu.

Wykorzystanie podatności technicznych

Nie zawsze potrzebny jest czynnik ludzki. Wiele organizacji utrzymuje publicznie dostępne aplikacje webowe, serwery VPN czy systemy zdalnego pulpitu (RDP). Jeśli te systemy zawierają niezałatane luki bezpieczeństwa, atakujący może uzyskać dostęp bez żadnej interakcji z pracownikami.

Szczególnie narażone są firmy, które nie aktualizują regularnie oprogramowania, używają domyślnych haseł do urządzeń sieciowych, nie segmentują swojej sieci lub wystawiają do internetu systemy, które powinny być dostępne tylko wewnętrznie.

Ataki na łańcuch dostaw

Coraz częściej atakujący nie celują bezpośrednio w ofiarę końcową, ale w jej dostawców. Mała firma IT obsługująca dziesiątki klientów staje się atrakcyjnym celem — jedno włamanie otwiera drzwi do wielu organizacji.

Faza 3: Eskalacja uprawnień i ruch lateralny

Uzyskanie pierwszego dostępu to zazwyczaj dopiero początek. Pracownik, którego konto zostało przejęte, rzadko ma dostęp do najbardziej wartościowych danych. Atakujący musi teraz „wspinać się po drabinie” — zdobywać coraz wyższe uprawnienia i przemieszczać się po wewnętrznej sieci organizacji.

Wyobraź sobie, że atakujący przejął konto pracownika działu marketingu. Ma dostęp do firmowej poczty, może przeglądać wewnętrzne dokumenty na współdzielonych dyskach, ale nie widzi bazy klientów ani danych finansowych.

Teraz zaczyna się cierpliwa praca. Atakujący przeszukuje komputer ofiary w poszukiwaniu zapisanych haseł, kluczy dostępowych, plików konfiguracyjnych. Zaskakująco często hasła są zapisane w plikach tekstowych na pulpicie lub w notatnikach przeglądarki.

W środowiskach Windows atakujący często używają wbudowanych narzędzi jak PowerShell czy WMI do zdalnego wykonywania poleceń na innych komputerach. To tzw. technika „living off the land” — życie z tego, co zastanie na miejscu.

W firmach korzystających z Microsoft Active Directory (a to większość średnich i dużych organizacji) istnieje wiele technik pozwalających na eskalację uprawnień. Źle skonfigurowane delegacje, stare konta serwisowe z hasłami, które nie były zmieniane od lat, nadmiarowe uprawnienia — wszystko to może prowadzić do przejęcia konta administratora domeny.

Profesjonalni atakujący potrafią spędzić w sieci ofiary tygodnie lub miesiące, powoli mapując infrastrukturę, poznając zwyczaje administratorów, czekając na odpowiedni moment. W branży energetycznej i przemysłowej obserwowano przypadki, gdy atakujący spędzali w sieci ponad rok, zanim podjęli jakiekolwiek widoczne działania.

Faza 4: Identyfikacja i eksfiltracja danych

To jest moment, na który atakujący pracował przez cały czas — dotarcie do cennych danych i ich wyniesienie z organizacji.

Co jest najbardziej wartościowe?

Wartość danych zależy od branży i motywacji atakującego:

| Typ danych | Zastosowanie |

|---|---|

| Dane osobowe (imiona, PESEL, dowody) | Kradzież tożsamości, sprzedaż |

| Dane płatnicze (karty, konta) | Bezpośrednia wartość finansowa |

| Dokumentacja medyczna | Oszustwa ubezpieczeniowe |

| Własność intelektualna | Szpiegostwo przemysłowe |

| Dane logowania | Kolejne ataki |

| Poufna korespondencja | Szantaż, manipulacja giełdowa |

Jak dane opuszczają organizację?

Eksfiltracja musi być przeprowadzona w sposób, który nie wzbudzi podejrzeń. Atakujący kompresują i szyfrują dane, dzielą je na małe fragmenty, przesyłają przez popularne usługi chmurowe (Dropbox, Google Drive), tunelują przez DNS lub działają w godzinach szczytu, gdy dodatkowy transfer łatwiej umyka uwadze.

Faza 5: Zacieranie śladów i monetyzacja

Po udanej eksfiltracji profesjonalny atakujący stara się zatrzeć ślady swojej obecności — usuwa lub modyfikuje logi systemowe, usuwa złośliwe oprogramowanie, zamyka tylne furtki (chyba że planuje wrócić).

Zdobyte dane można wykorzystać na wiele sposobów: sprzedaż na czarnym rynku w dark webie, wymuszenie okupu (ransomware/data extortion), przekazanie konkurencji lub obcemu wywiadowi, bezpośrednie oszustwa finansowe, lub budowanie infrastruktury do kolejnych ataków.

Część II: Perspektywa organizacji-ofiary

Faza 1: Nieświadomość — życie przed burzą

Dla większości organizacji okres między faktycznym włamaniem a jego wykryciem to czas pozornej normalności. Pracownicy wykonują swoje obowiązki, systemy działają, klienci składają zamówienia. Nikt nie wie, że w tle ktoś systematycznie kopiuje terabajty danych.

Średni czas od włamania do wykrycia (tzw. dwell time) wynosił historycznie od 200 do nawet 300 dni. Co powoduje tak długi okres nieświadomości? Brak odpowiedniego monitoringu, przeciążone zespoły IT, fałszywe poczucie bezpieczeństwa („mamy antywirusa i firewall”) oraz skuteczność samych atakujących.

W branży prawniczej obserwowano przypadki, gdy atakujący mieli dostęp do poufnej korespondencji przez ponad rok, kopiując maile dotyczące fuzji i przejęć.

Faza 2: Wykrycie — moment, gdy świat się zmienia

Wykrycie wycieku rzadko następuje dzięki własnym wysiłkom organizacji. Statystyki pokazują, że większość incydentów jest zgłaszana przez podmioty zewnętrzne: organy ścigania, partnerów biznesowych, badaczy bezpieczeństwa, media lub samych klientów.

Moment wykrycia to często chaos. Typowe reakcje to niedowierzanie, panika prowadząca do nieprzemyślanych działań, próby ukrycia problemu lub szukanie winnych zamiast rozwiązań.

W dobrze przygotowanych organizacjach następuje natomiast aktywacja planu reagowania na incydenty. Niestety, tylko mniejszość firm takie plany posiada i regularnie testuje.

Faza 3: Reakcja kryzysowa — pierwsze 72 godziny

Pierwsze trzy doby po wykryciu incydentu są absolutnie krytyczne. Decyzje podjęte w tym czasie determinują, czy organizacja wyjdzie z kryzysu obronną ręką, czy poniesie katastrofalne straty.

W skład zespołu kryzysowego powinni wejść: kierownictwo najwyższego szczebla, dział IT i bezpieczeństwa, dział prawny, komunikacja/PR, HR (jeśli wyciek dotyczy danych pracowników) oraz zewnętrzni eksperci — firmy forensic i prawnicy specjalizujący się w cyberbezpieczeństwie.

Zespół musi jednocześnie prowadzić kilka działań: powstrzymanie ataku (bez niszczenia dowodów), analizę forensic, ocenę zakresu wycieku, konsultacje prawne dotyczące obowiązków zgłoszeniowych oraz przygotowanie komunikacji.

Więcej o procedurze zgłaszania naruszeń przeczytasz w naszym Kompletnym Przewodniku po zgłaszaniu naruszeń do UODO.

Faza 4: Komunikacja kryzysowa

Sposób komunikacji po wycieku często decyduje o tym, jak organizacja będzie postrzegana. Firmy, które komunikują się uczciwie i proaktywnie, zazwyczaj odbudowują zaufanie szybciej niż te, które próbują minimalizować problem.

Zasady skutecznej komunikacji kryzysowej:

- Szybkość — lepiej powiedzieć „wiemy o problemie, badamy go” niż milczeć przez tygodnie

- Szczerość — przyznanie się do błędu jest lepsze niż późniejsze demaskowanie kłamstw

- Konkretność — ogólniki brzmią pusto; lepiej podać konkretne fakty i działania

- Empatia — uznanie, że wyciek dotknął realnych ludzi z realnymi konsekwencjami

- Informacja o działaniach — co organizacja robi, by pomóc poszkodowanym

Typowe błędy to zrzucanie winy, bagatelizowanie („wyciekły tylko adresy e-mail”), opóźnianie komunikacji i niespójność przekazu.

Faza 5: Obowiązki prawne i regulacyjne

Wyciek danych to również labirynt obowiązków prawnych. RODO nakłada na administratorów konkretne wymogi:

- Zgłoszenie do UODO w ciągu 72 godzin od wykrycia, jeśli wyciek może skutkować ryzykiem dla praw osób fizycznych

- Powiadomienie osób poszkodowanych bez zbędnej zwłoki, jeśli ryzyko jest wysokie

- Dokumentacja każdego naruszenia, nawet jeśli nie wymagało zgłoszenia

Kary administracyjne mogą sięgać 20 milionów euro lub 4% globalnego rocznego obrotu. UODO nakładał już kary liczone w milionach złotych na polskie firmy.

Różne branże podlegają dodatkowym regulacjom: sektor finansowy wymogom KNF i PSD2, ochrona zdrowia przepisom o dokumentacji medycznej, infrastruktura krytyczna ustawie o krajowym systemie cyberbezpieczeństwa (wkrótce NIS2), a firmy obsługujące karty płatnicze standardowi PCI DSS.

Faza 6: Długofalowe konsekwencje

Wyciek danych to nie jest problem, który kończy się po wysłaniu powiadomień. Konsekwencje ciągną się latami.

Całkowity koszt wycieku składa się z wielu elementów: koszty śledztwa i forensic, usługi prawne, powiadomienie poszkodowanych, monitoring kredytowy dla ofiar, kary regulacyjne, odszkodowania i ugody w pozwach zbiorowych, utracone przychody, wyższe składki ubezpieczeniowe i inwestycje w poprawę bezpieczeństwa.

Dla średniej wielkości firmy może to oznaczać setki tysięcy lub miliony złotych. Dla małej firmy — bankructwo.

Badania pokazują, że firmy po wycieku danych tracą średnio kilka procent wartości giełdowej, a odbudowa zaufania trwa 2-3 lata.

Część III: Jak się chronić

Przed incydentem: prewencja

1. Inwentaryzacja i klasyfikacja danych — nie można chronić tego, o czym się nie wie. Zidentyfikuj, jakie dane organizacja przetwarza, gdzie są przechowywane, sklasyfikuj je według wrażliwości i ustal, kto ma do nich dostęp.

2. Zasada minimalnych uprawnień — każdy pracownik powinien mieć dostęp tylko do tych danych, które są niezbędne do wykonywania jego obowiązków.

3. Wieloskładnikowe uwierzytelnianie (MFA) — hasło to za mało. Włączenie MFA dramatycznie zmniejsza ryzyko przejęcia konta, nawet jeśli hasło wycieknie.

4. Regularne aktualizacje — większość udanych ataków wykorzystuje znane podatności, na które istnieją już łatki.

5. Segmentacja sieci — sieć firmowa nie powinna być jednym płaskim środowiskiem. Podział na strefy z kontrolą ruchu między nimi ogranicza możliwości atakującego.

6. Kopie zapasowe — regularne, testowane, przechowywane w oddzielnej lokalizacji, chronione przed ransomware.

7. Szkolenia pracowników — człowiek pozostaje najsłabszym ogniwem. Rozpoznawanie phishingu, bezpieczne zarządzanie hasłami, procedury zgłaszania incydentów.

8. Testy penetracyjne i audyty — zewnętrzni eksperci ujawnią słabości, zanim zrobią to prawdziwi przestępcy.

Plan reagowania na incydenty

Samo posiadanie planu wielokrotnie zwiększa szanse na skuteczne poradzenie sobie z incydentem. Plan powinien zawierać definicje incydentów, role i odpowiedzialności, procedury eskalacji, kontakty (firmy forensic, kancelarie prawne), procedury techniczne i szablony komunikacji.

Plan musi być regularnie testowany poprzez ćwiczenia symulacyjne (tzw. tabletop exercises).

Po incydencie: co robić

- Nie panikuj, działaj metodycznie — aktywuj plan reagowania, zbierz zespół, działaj krok po kroku

- Zabezpiecz dowody — nie wyłączaj pochopnie systemów, nie usuwaj logów

- Zaangażuj ekspertów — jeśli nie masz własnego zespołu bezpieczeństwa, zatrudnij specjalistów

- Komunikuj się transparentnie — informuj poszkodowanych szczerze i szybko

- Spełnij obowiązki prawne — zgłoś incydent do odpowiednich organów w wymaganych terminach

- Wyciągnij wnioski — przeprowadź szczegółową analizę i wdróż środki zapobiegawcze

Podsumowanie

Nie istnieje stuprocentowe bezpieczeństwo. Ale różnica między organizacją przygotowaną a nieprzygotowaną jest kolosalna: w szybkości wykrycia, skuteczności reakcji, wysokości strat i szansach na odbudowę zaufania.

Wycieki danych to złożone wydarzenia, które rozgrywają się jednocześnie w dwóch światach: świecie atakującego, który metodycznie realizuje swój plan, i świecie ofiary, która często dowiaduje się o problemie, gdy jest już za późno.

Zrozumienie anatomii wycieku — od rekonesansu, przez uzyskanie dostępu i eksfiltrację danych, po reakcję kryzysową i długofalowe konsekwencje — pozwala lepiej przygotować się na to, co wcześniej czy później może spotkać każdą organizację.

Cyberbezpieczeństwo to nie jednorazowy projekt, ale ciągły proces. Wymaga inwestycji w technologie, ludzi i procedury. Wymaga regularnych ćwiczeń i aktualizacji. Wymaga kultury organizacyjnej, w której bezpieczeństwo jest odpowiedzialnością każdego, nie tylko działu IT.

Najlepszy moment na przygotowanie się na wyciek danych był wczoraj. Drugi najlepszy moment jest teraz.

Chcesz wiedzieć natychmiast, gdy ktoś nieuprawniony uzyskuje dostęp do Twoich danych? Zapisz się na listę oczekujących clev.one — narzędzia wczesnego ostrzegania, które skracają czas wykrycia z miesięcy do minut.

Chcesz chronić swoje dane?

Zapisz się na listę oczekujących i otrzymaj 2 miesiące gratis.

Zapisz się teraz